Article sponsorisé par RED by SFR

Si vous avez un vieux téléphone Android qui traine à la maison, il est possible d’en faire quelque chose d’intéressant pour peu que vous ayez un petit forfait qui tienne bien la route.

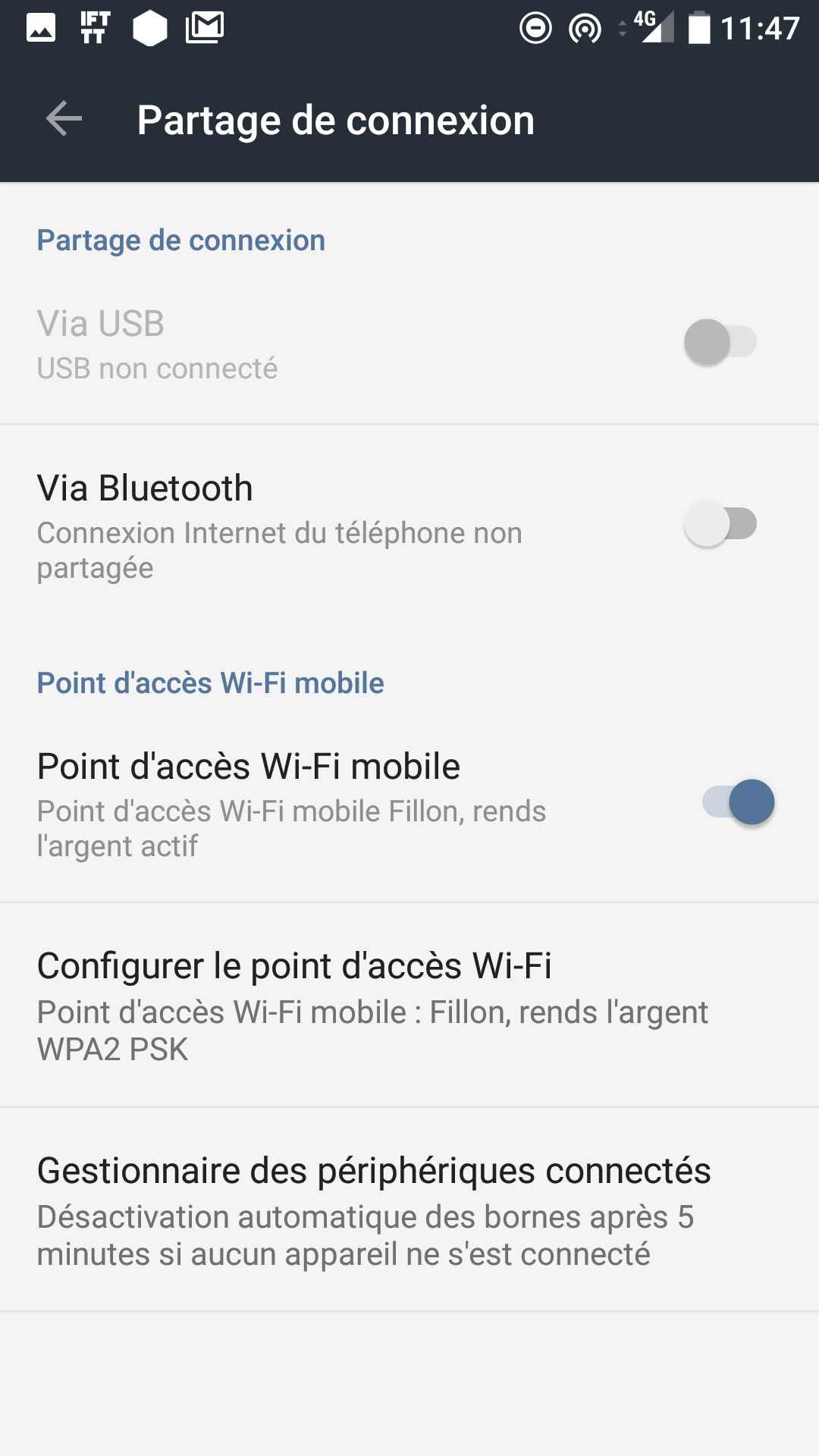

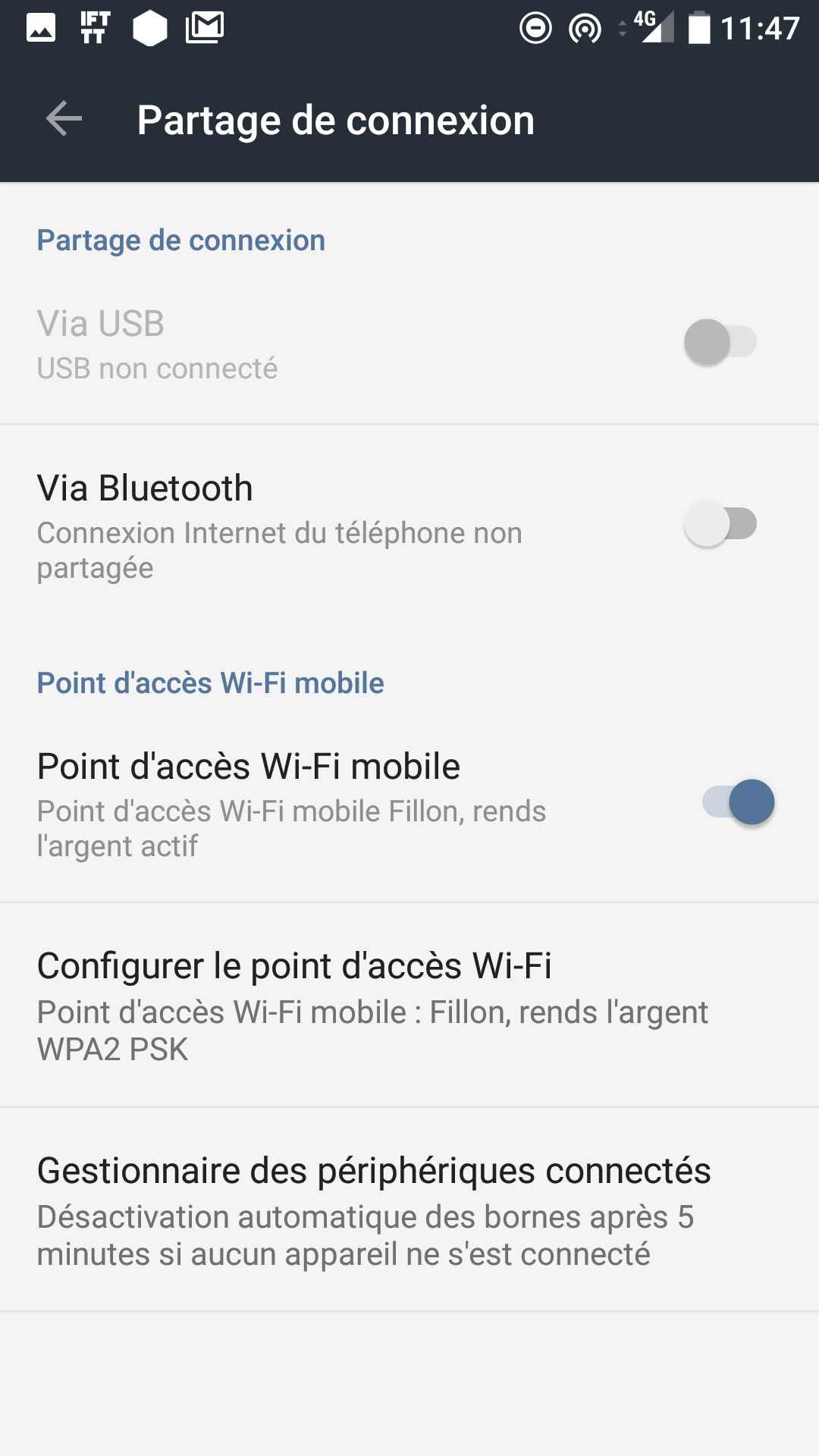

Premièrement, vous pouvez en faire une borne d’accès 4G. Prenez un forfait sans engagement comme le forfait RED de SFR à 20 balles par mois pour 100 Gb, afin d’évaluer la qualité de la réception 4G là où vous êtes et faire machine arrière si cela n’est pas satisfaisant.

Je ne vais rien vous apprendre là dessus, j’en suis sûr, mais l’avantage d’utiliser un smartphone pour ça, c’est d’abord de ne pas dépenser de l’argent inutilement dans un routeur et surtout de profiter de sa batterie. Ainsi, vous pouvez le laisser trainer au fond d’un sac sans que cela n’utilise la batterie de votre téléphone habituel, ou continuer à surfer avec un débit beaucoup plus rapide que votre bon vieil ADSL, même en cas de coupure de courant.

De plus, je me suis renseigné, SFR ne bride pas les utilisations en mode tethering ou dans le cas où vous utiliseriez la SIM dans un routeur 4G traditionnel.

Moi je m’en sers comme ça lorsque j’ai besoin de débit pour uploader des vidéos sur YouTube, ou lorsque j’ai besoin de mettre en place un petit hotspot pour toute la famille pendant les vacances. Bon par contre, ça dépend de ce que vous faites, mais attention, 100 GB de data, ça peut partir très vite.

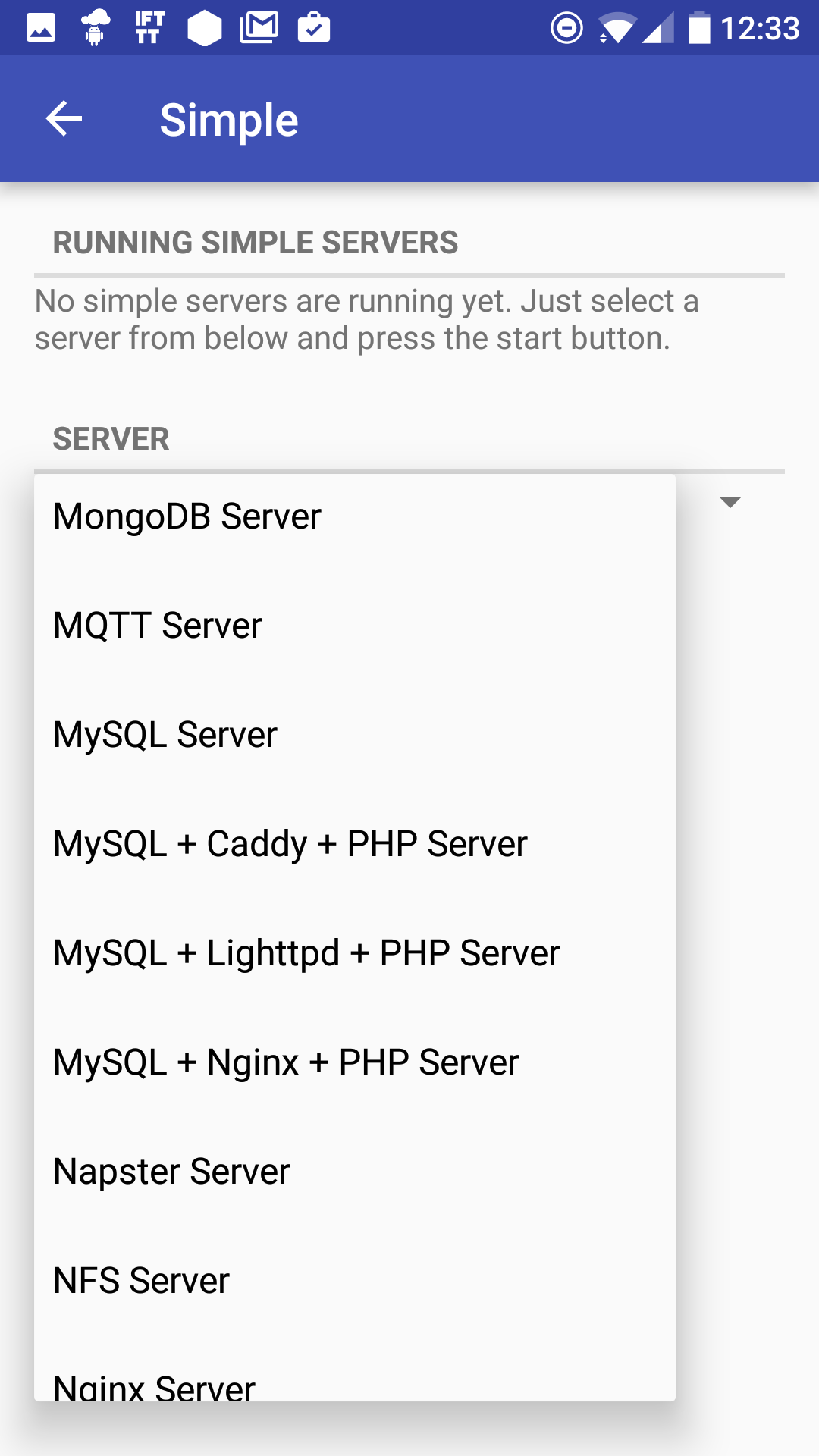

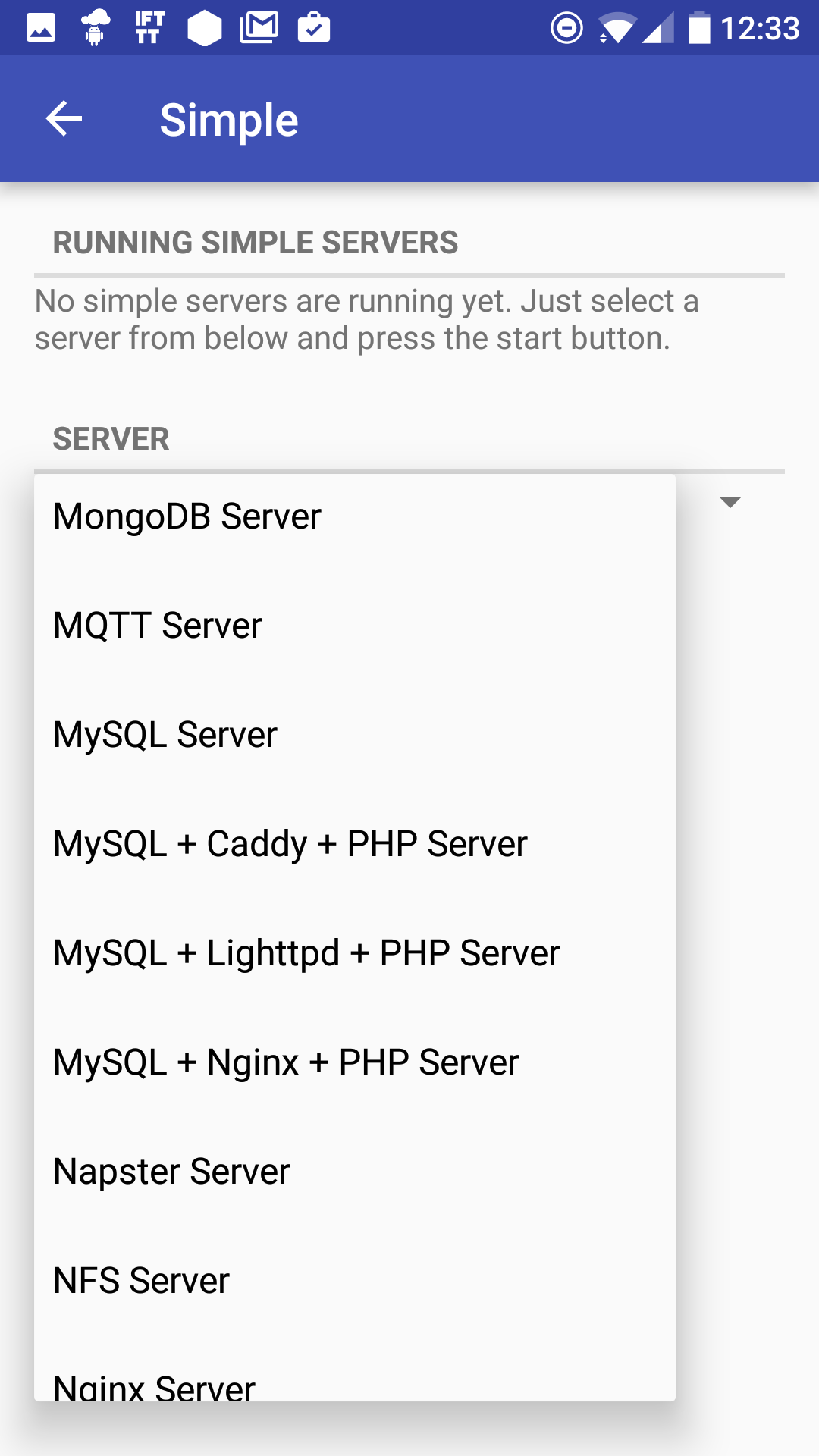

L’autre possibilité avec ce genre de forfait, c’est d’en faire un serveur à trimballer partout avec vous… Grâce à l’application Servers Ultimate, vous pouvez tout installer sur votre smartphone, du serveur DNS, au serveur Nginx/PHP/MySQL, en passant par un serveur NodeJS, un serveur IRC, FTP, VPN…etc.

Finalement qui a besoin d’un NAS à la maison ? (Rooooh blague !)

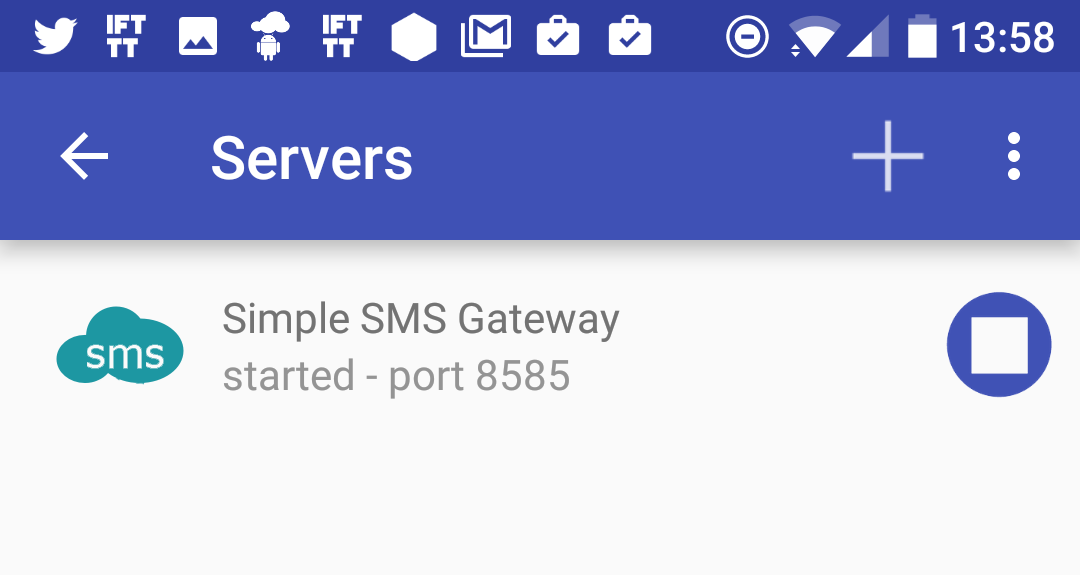

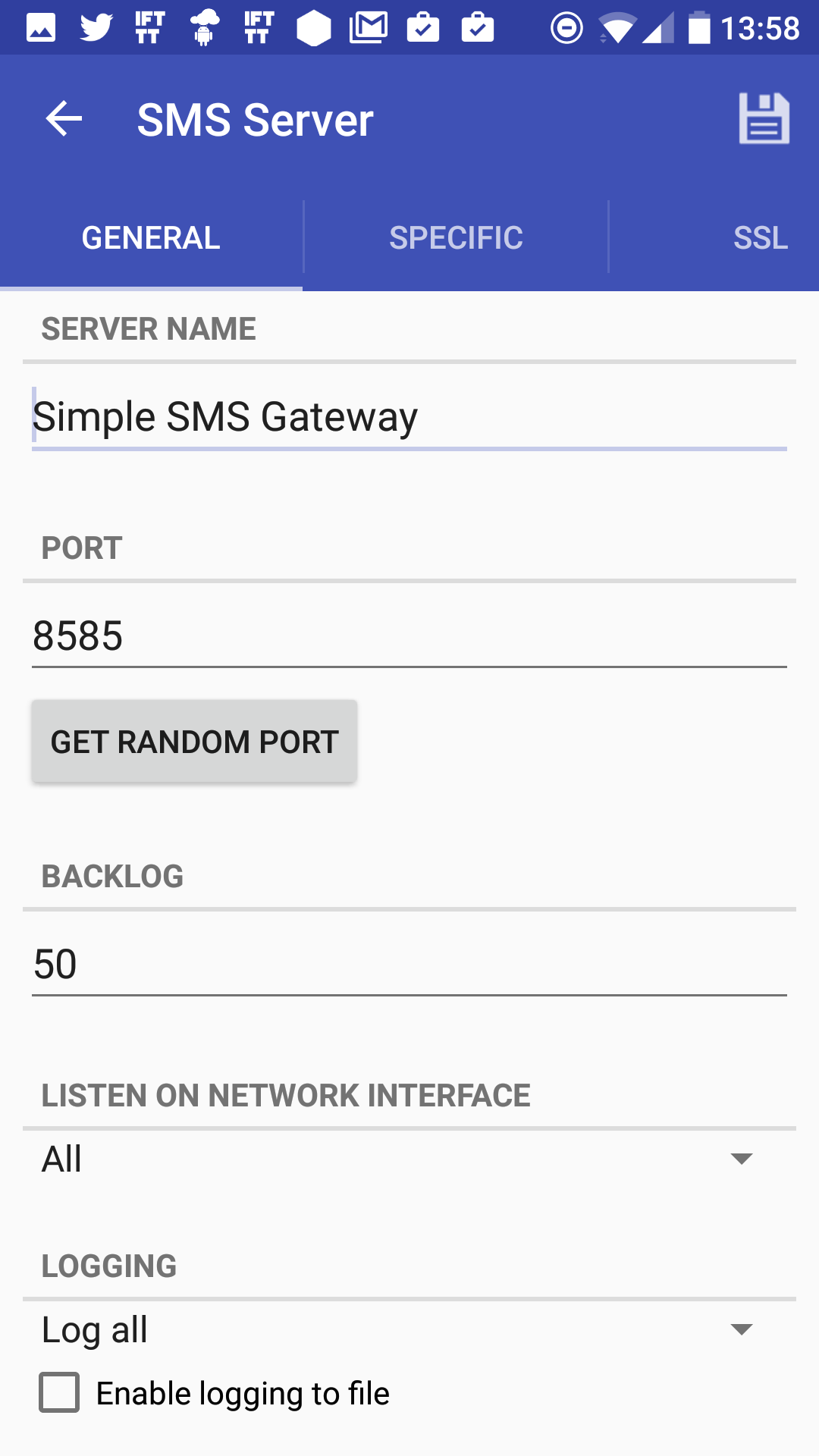

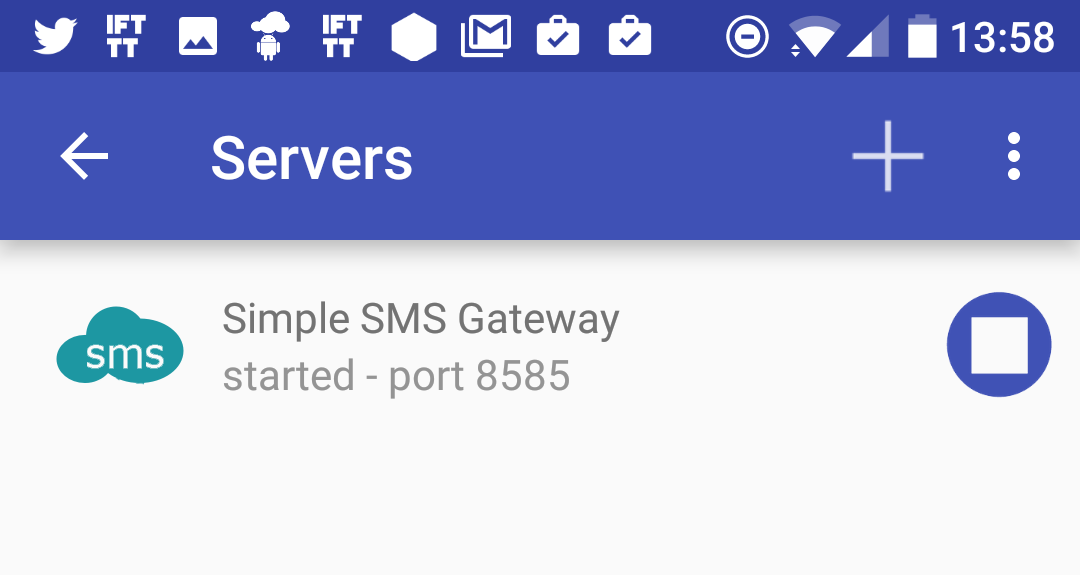

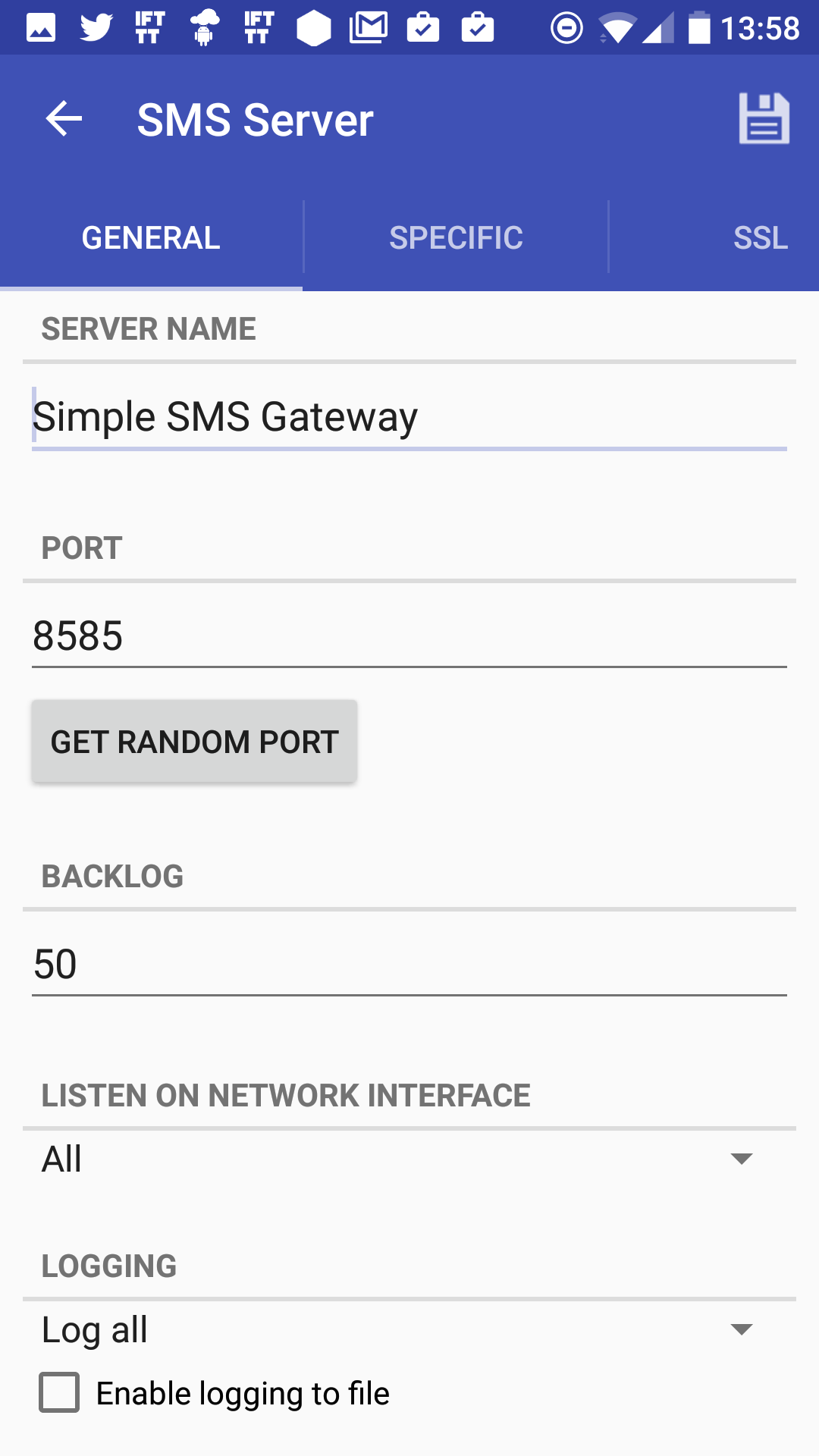

Enfin, une possibilité supplémentaire c’est de profiter des SMS illimités de votre forfait pour en faire une passerelle d’envoi ou de réception de SMS. Si vous scriptez des trucs, que vous développez vos propres outils ou que vous avez un peu de domotique à la maison, un smartphone Android sur lequel vous installez l’application Servers Ultimate avec le module SMS Gateway, vous permettra de recevoir et d’envoyer des tonnes de SMS automatisés.

Une fois installé, vous pouvez choisir de l’utiliser en mode HTTP ou HTTPS (c’est mieux) pour appeler des URL afin d’envoyer des messages.

Voici comment sont forgées les URL:

https://192.168.1.26:8585/send.html?smsto=0682000000&smsbody=HELLO&smstype=sms

Par exemple, dans un script, on peut lancer des appels curl comme ceci (en prenant soin de préciser votre user et mot de passe :

curl -k -u user:password « https://192.168.1.26:8585/send.html?smsto=0682000000&smsbody=HELLO&smstype=sms »

Il est possible d’ajouter un login et un mot de passe (user:password) pour sécuriser un peu truc ou encore de l’utiliser en mode POP3 pour balancer vos commandes directement par email.

Moi je l’utilise dans le cadre de mon système domotique pour recevoir des alertes sur tout un tas de trucs. Ça évite de souscrire encore un nième service SMS proposé par les fabricants de box domotiques et garder la maitrise des communications. Et comme les appels HTTPS sont très simples à forger, ça peut s’intégrer avec n’importe lequel de vos scripts dans la vie de tous les jours.

Voilà donc 3 petites idées toutes simples pour remettre en route l’un de vos vieux téléphones Android en le couplant avec un forfait qui propose une bonne quantité de data et des SMS illimités.